Weyarn, Starnberg, 23. Juni 2015 – Schnelle Wiederherstellung der Systeme sollten in Organisationen und Unternehmen in der IT-Sicherheitsstrategie fest verankert sein…

Zum Hintergrund: Der Hackerangriff auf den Deutschen Bundestag in Berlin seit Mai 2015 ist sicherlich einer der spektakulärsten Angriffe auf eine öffentliche Organisation. Bemerkenswert ist, dass der Angriff seither wohl ungemindert andauern soll. Das Ausmaß ist demnach immer noch unklar und es wird befürchtet, dass die komplette IT-Infrastruktur ausgetauscht werden muss. Um einem solchen Szenario vorzubeugen, sollte nach Meinung von Experten die Wiederherstellung von komplexen Systemen deshalb fest in der IT-Sicherheitsstrategie verankert sein. Die SEP AG, ein deutscher Hersteller von plattformunabhängigen Hybrid Backup- und Disaster Recovery-Lösungen (1), gibt hierzu einige Ratschläge, um eine zügige Wiederherstellung des laufenden Betriebs zu erreichen:

1. Vorbeugende Maßnahmen:

- Neben den klassisch einzuhaltenden Backup-Szenarien, also wöchentliche Komplettsicherung aller Daten (Full-Backup) und täglichen Sicherung der zwischenzeitlich geänderten Daten (Inkrementelles Backup) sind weitere Maßnahmen nötig: So ist es essenziell, dass die Backup-Daten verschlüsselt abgelegt werden, inklusive einer sicheren Passwortablage. Der Backup-Server und die Backup-Speichermedien sollten zudem vom Internet getrennt sein, damit ein externer Angriff erschwert wird. Dies ist beispielsweise auch durch eine Vervielfältigung (Replizierung) der Backup-Sätze durch Migration auf Offlinemedien wie Bandspeicher oder verteilten (Cloud-)Standorten möglich.

- Der Backup-Server sollte keinen Zugriff auf das Internet haben, was bei einigen Anbietern durch die Abfrage der Lizenzschlüssel über das Internet problematisch werden kann. Noch sicherer ist es, wenn die Backup-Infrastruktur in einem eigens dafür, logisch vom Internet abgetrennten Netzwerk (VLAN), betrieben wird.

2. Schritte nach einem Angriff:

- Ist, wie im Fall "Dt. Bundestag", ein Angriff erkannt worden, besteht zügiger Handlungsbedarf: So muss zunächst der Zeitpunkt des Angriffs eingegrenzt werden. Dann setzt die Datenwiederherstellung an. Die Lösung von SEP bpsw. ist laut Hersteller in der Lage einzelne Backups eines beliebigen Sicherungszeitpunktes auf einem abgeschotteten System wiederherzustellen. Im sogenannten Read-Only-Modus können die Daten gelesen und analysiert werden, ob darin doch noch ein Befall zu verzeichnen ist.

- SEP sesam unterstützt Forensik Linux-Distributionen wie beispielsweise KALI, die speziell für die Analyse nach einem Cyber-Angriff entwickelt wurden. So ist es möglich, dass jedes Backup, egal von welcher Quelle, auf einem Linux- oder Windows Backup-Server oder auch Remote-Device-Server geöffnet werden kann und überprüfbar ist.

- Die Schadsoftware hat während der Forensik-Analyse keine Möglichkeit, das integrere System zu infizieren. Ist der letzte sichere Datensatz gefunden, werden die Systeme damit sauber wiederhergestellt und der Betrieb der IT-Systeme kann wieder normal anlaufen. Vorher sollten die Abwehrmechanismen nochmals überprüft werden, um einen neuerlichen Angriff auszuschließen.

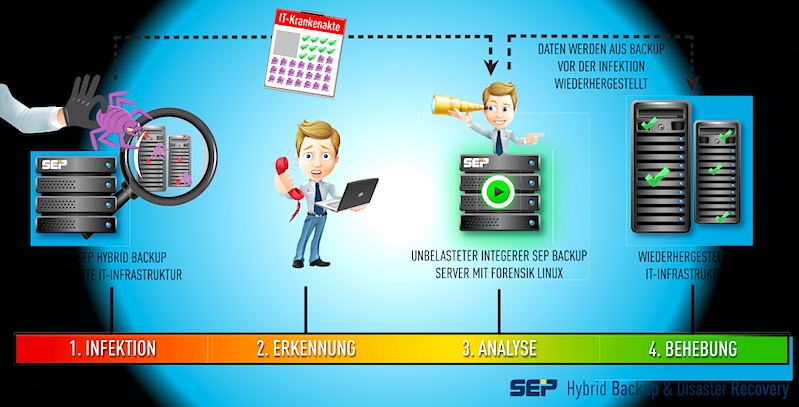

Siehe auch Infografik unten: Ablauf der Wiederherstellungs-Maßnahmen nach einem Cyberangriff (Abb.1)

Quelle (1): Die SEP AG entwickelt und vertreibt seit 1992 unternehmensweite Datensicherungslösungen und hat ihren Hauptsitz in Weyarn bei München. Eine Niederlassung mit Support- und Vertriebsteam befindet sich zudem in den USA. Zu den Kunden in mehr als 50 Ländern zählen Aldi Nord, SPIEGEL-Verlag, Stadtwerke Potsdam, Port of San Diego, TU Wien und die Georgetown University.

Abb. 1: Bildquelle SEP AG, Juni 2015

Erläuterung zur Infografik:

1. Infektion hat stattgefunden.

2. Sie wird von den IT-Administratoren erkannt.

3. Anhand der Backups analysieren, wann der Befall stattfand und wie die Ausbreitung verlaufen ist. Und durch Vergleiche der Sicherungssätze erkennen wo sich die Schadsoftware befindet. Dazu werdenDaten Betriebssystem-übergreifend verfügbar gemacht. Dies erfolgt auf einem abgeschotteten, integren System, beispielsweise mit Hilfe von Forensik Linux KALI.

- Daten werden Read-Only wiederhergestellt (gemountet)

- Vergleich von Datensätzen von verschiedenen Zeitpunkten.

- Sichere Datensätze werden erkannt und wiederhergestellt.

4. Das System ist betriebsfähig und kann wieder anlaufen

| Anhang | Größe |

|---|---|

| 92.48 KB |