München, Starnberg, 21. Juni 2016 - Bedrohungen wie Ransomware mit Hilfe umfassender Business Continuity- und Disaster Recovery Maßnahmen entgehen...

Zum Hintergrund: in letzter Zeit gab es eine Vielzahl an öffentlich gewordenen Beispielen von Ransomware-Attacken (1), die wahrscheinlich nur die Spitze des Eisbergs darstellen. Das Problem ist, dass kriminelle Geschäftsmodelle wie Ransomware-Attacken auch funktionieren. Die zunehmende Wichtigkeit von Daten zwingt damit Organisationen die einer Attacke zum Opfer gefallen sind, Lösegeld zu bezahlen, um wieder Zugriff auf diese zu erhalten und zum normalen Geschäftsbetrieb zurückkehren zu können. Im folg. Gastbeitrag von Peter Godden, VP EMEA bei Zerto (der Text ist unkommentiert und gibt die Meinung des Verfassers wieder) geht der Autor deshalb auf die Bedeutung eines umfassenden Disaster Recovery-Ansatzes für Unternehmen ein.

Zum Gastbeitrag: „Die Idee hinter Ransomware ist, Unternehmen unter Zugzwang zu setzen, die ihren Geschäftsbetrieb aufrechterhalten müssen. Sie stehen plötzlich vor der Wahl, entweder zu bezahlen oder einer ungewissen Zukunft mit Störungen und Systemausfällen entgegenzublicken, bis die Schäden wieder behoben sind. Viele Unternehmen wähnen sich in Sicherheit. Sie haben Schutzmaßnahmen gegen Angriffe getroffen, doch in Zeiten immer raffinierterer Angriffe greifen Konzepte, die lediglich darauf abzielen „die Viren draußen zu halten“, zu kurz.

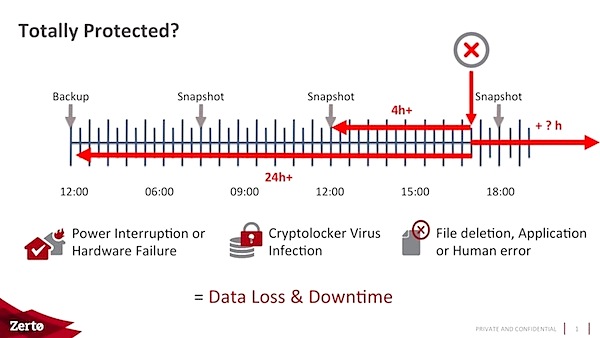

Grafik 1 – Snaphosts sind zu kurz gedacht. Man ist nur bis zum letzten Snapshot geschützt und die Wiederherstellung kann unter Umständen sehr lange dauern

Der latenten Bedrohung durch Ransomware zu entkommen bedeutet, dass man Lösungen parat haben muss, die kritische Systeme und Applikationen innerhalb weniger Minuten wiederherstellen können. Das gilt insbesondere für die Betreiber besonders gefährdeter Infrastrukturen (sogenannten kritischen Infrastrukturen) wie Energie, Wasser, Gesundheit oder Telekommunikation, die durch das IT-Sicherheitsgesetz (Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme) verpflichtet wurden, Ihre Netze besser vor Angriffen zu schützen. Backup-Lösungen und Firewalls reichen da nicht aus. Unternehmen benötigen umfassende Optionen in den Bereichen Business Continuity (BC) und Disaster Recovery (DR), um komplette und konsistente Wiederherstellungsprozesse bereitzuhalten, die obendrein effizient verwaltet werden können.

Ein Problem dabei besteht darin, dass viele bestehende BC/DR-Pläne auf sehr limitierten Lösungen aufbauen. Oftmals kommen Produkte zum Einsatz, die Unternehmen auf Grund der gesetzlichen Regularien schon für Backups oder die Anforderungen von Betriebsprüfungen und Audits nutzen. Tritt der Krisenfall dann tatsächlich ein, ist es jedoch äußerst wichtig, dass die Systeme in wenigen Minuten, nicht innerhalb von Stunden, wieder komplett laufen. Auf unvollständige Backups zurückzugreifen, die im schlimmsten Fall 24 Stunden vorher gemacht wurden, kann viele Stunden dauern, in denen das Unternehmen nicht voll handlungsfähig ist. Unproduktive Zeiten aufgrund eines Ransomware-Angriffs kosten jedoch nicht nur Nerven, sondern bares Geld – und sie können mit aktueller Technologie vermieden werden!

In vielen Unternehmen setzen IT-Verantwortliche IT-Sicherheit vor allem mit dem Schutz vor externen Angriffen gleich, was als Konzept zu kurz greift. Ein umfassenderer Ansatz sollte drei Aspekte gleichberechtigt berücksichtigen, um den stetig komplexer werdenden Gefahren aktiv zu begegnen: Die Entdeckung von Attacken, die Verhinderung des Eindringens und eine schnelle Wiederherstellung von kritischen Systemen wie SAP, Oracle oder SQL, um den Betrieb reibungslos aufrecht zu erhalten.

Mit guten DR-Prozessen und der richtigen Lösung, die den sofortigen Zugang auf gesicherte Daten ermöglicht, falls ein Virus doch mal durchbricht, ist die Wirkung eines solchen Angriffs auf die Organisation kaum wahrnehmbar. Eine moderne DR-Plattform hilft Einrichtungen, indem sie es möglich machen, zu einem Zeitpunkt Sekunden vor dem Vorfall zurückzukehren und von diesem Zeitpunkt an weiterzuarbeiten. Dabei ist egal, ob es sich um eine korrupte Datei, Applikation oder einen Ordner handelt oder ob nur aus Versehen etwas gelöscht wurde. So wird auch Ransomware „ungefährlich“, da ein Angriff einfach neutralisiert werden kann und die Dienste in wenigen Minuten wieder laufen.

Grafik 2 – Mit Zerto Virtual Replication kann man einfach zu einem Zeitpunkt Sekunden vor dem Vorfall zurückzukehren und den Ransomwareangriff so gut wie ungeschehen machen

Sich gegen Viren zu schützen ist selbstredend die erste Verteidigungslinie, die sich allerdings gegen ausgefeilter werdende Schadsoftware immer schwieriger halten lässt. Mit Backups zu arbeiten ist zeitaufwendig und hat zu große Zeitfenster zwischen den einzelnen Sicherungskopien. Nur mit fortschrittlicher DR-Technik kann man die Uhr kurz vor den Zeitpunkt des Angriffs zurückdrehen. Erpresser mit Ransomware laufen somit ins Leere und Ausfallzeiten sind minimal.

Für Unternehmen mit sensiblen Daten in stark reglementierten Industrien ist es wichtig, interne und externe Richtlinien zu erfüllen. Die Bereiche Gesundheit und Finanzen haben hier einen großen Bedarf, genauso wie die öffentliche Hand. Ob Virenbefall, Ransomware oder andere Vorfälle: Unternehmen in diesen Industrien stehen im Fokus von Öffentlichkeit und Behörden und können sich einen Ausfall in vielerlei Hinsicht nicht leisten. Nichteinhaltung der Vorgaben oder ein zu langsames Wiederherstellen der Daten kann nicht nur teure Strafzahlungen zur Folge haben, sondern auch darüber hinaus negative Auswirkungen nach sich ziehen.

Fazit: Organisationen jeder Größenordnung können Opfer von Ransomware-Attacken werden. Mit einer umfassenden BC/DR-Strategie kann die Kontrolle über IT-Infrastrukturen und Applikationen schnell und einfach wieder übernommen werden, was diesen Attacken den Wind aus den Segeln nimmt. Ein beruhigendes Gefühl nicht nur für die IT-Verantwortlichen, sondern auch für die Unternehmensleitung".

Bild: Autor Peter Godden, VP EMEA bei Zerto

(1) Das BSI Bundesamt für Sicherheit in der Informationstechnik hat einen Leitfaden zum Thema Bedrohungen durch Ransomware erstellt > BSI Whitepaper zu Ransomware hier downloaden