Weyarn, Starnberg, 19. Febr. 2016 - Sicheres Auslesen selbst von befallen Daten und System-Wiederherstellung innerhalb von Backup- und DR-Maßnahmen verankern…

Zum Hintergrund: Die aktuellen Cyberattacken auf Krankenhäuser und Unternehmen, bei denen mittels der Verschlüsselungs-Trojaner „Locky“ und „TeslaCrypt“ Daten verschlüsselt und von den Kriminellen gegen Lösegeld wieder freigegeben werden, stellen ein neues Niveau dar, auf das sich die IT-Abteilungen wohl verstärkt einstellen müssen. Selbst über eine Woche nach Bekanntwerden hatten laut Googles Virenwarndienst „VirusTotal“ nur drei von 54 Virenscanner diesen neuen Trojaner erkannt. Dabei treibt der Trojaner schon seit Wochen sein Unwesen und verschlüsselte im Hintergrund unbemerkt Daten. In den USA sollen sich demnach schon erste betroffene Krankenhäuser auf die Zahlung eingelassen haben, um auf ihre wichtigen Patientendaten wieder zugreifen zu können.

Die SEP AG - ein deutscher Hersteller von plattformunabhängigen Hybrid Backup- und Disaster Recovery-Lösungen - gibt Ihnen als Experte auf diesem Gebiet nachfolgend einige Tips, wie Unternehmen den Erpressungen durch eine geeignete Datensicherungsstrategie vorbeugen können. Dadurch können laut SEP nach einer Trojaner–Infektion die Daten sicher zurückgeholt und der laufende Betrieb zeitnah wiederhergestellt werden.

1. So lässt sich die Totalverschlüsselung der (Backup-) Daten verhindern

Neben den klassisch einzuhaltenden Backup-Szenarien, also wöchentliche Komplettsicherung aller Daten (Full-Backup) und täglichen Sicherung der zwischenzeitlich geänderten Daten (Inkrementelles Backup) sind weitere Maßnahmen nötig:

- Die Backup-Daten müssen mittels Medienbruch auf einem separaten Bandlaufwerk (Tape) und wenn möglich, an einem anderen Ort aufbewahrt werden.

- Der Aufbewahrungszeitraum sollte angesichts der unentdeckten Ausbreitungsdauer verlängert werden.

- Die eingesetzte Backup-Software muss die Verwaltung von Ladern und Wechseldatenträgern beherrschen.

2. Schritte nach dem Angriff

Ist, wie im aktuellen Fall, ein Angriff passiert und möglicherweise infizierte Daten in den Sicherungsdatensatz gelangt, besteht sofortiger Handlungsbedarf:

- So muss zunächst der Zeitpunkt des Angriffs eingegrenzt werden.

- Dann setzt die Datenwiederherstellung an. Die Lösung der SEP AG ist in der Lage einzelne Backups eines beliebigen Sicherungszeitpunktes auf einem abgeschotteten System wiederherzustellen.

- Im sogenannten Read-Only-Modus können auf bereinigten Backup-Festplatten die Daten von Wechselmedien, wie beispielsweise Bandlaufwerken, eingelesen und analysiert werden, ob darin doch noch ein Befall zu verzeichnen ist.

Falls der Verschlüsselungsbefehl der Cyberkriminellen noch nicht zur Ausführung gekommen ist, lassen sich so zumindest die Daten lesen:

SEP sesam unterstützt dabei Forensik Linux-Distributionen wie beispielsweise KALI, die speziell für die Analyse nach einem Cyber-Angriff entwickelt wurden. So ist es möglich, dass jedes Backup, egal von welcher Quelle, auf einem Linux- oder Windows Backup-Server oder auch Remote-Device-Server geöffnet werden kann und überprüfbar ist. Die Schadsoftware hat während der Forensik-Analyse keine Möglichkeit, das integrere System zu infizieren.

Ist der letzte sichere Datensatz gefunden, werden die Systeme damit sauber wiederhergestellt und der Betrieb der IT-Systeme kann wieder normal anlaufen.

Vorher müssen die Abwehrmechanismen nochmals überprüft werden, um einen neuerlichen Angriff auszuschließen.

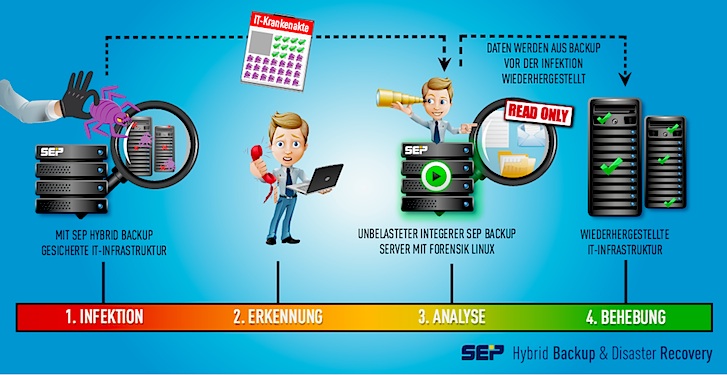

Abb. 1: SEP AG Infografik / Ablauf der Wiederherstellungs-Maßnahmen nach einem Cyberangriff

Zur Erläuterung der Infografik:

1. Infektion hat stattgefunden.

2. Sie wird von den IT-Administratoren erkannt.

3. Anhand der Backups analysieren, wann der Befall stattfand und wie die Ausbreitung verlaufen ist. Und durch Vergleiche der Sicherungssätze erkennen, wo sich die Schadsoftware befindet. Dazu werdenDaten Betriebssystem-übergreifend verfügbar gemacht. Dies erfolgt auf einem abgeschotteten, integren System, beispielsweise mit Hilfe von Forensik Linux KALI.

- Die Backup-Daten werden von Wechselmedien (Bandlaufwerken) auf bereinigte Backup-Festplatten eingelesen und Read-Only gemountet.

- Vergleich von Datensätzen von verschiedenen Zeitpunkten.

- Sichere Datensätze werden erkannt und wiederhergestellt.

4. Das System kann wieder anlaufen und der IT-Betrieb ist weiterführbar.

Weitere fachbezogene Inhalte zum Thema IT im Gesundheitswesen finden sich in der online-Publikation Krankenhaus IT-Journal der Antares Computer Verlag GmbH.